Porozumenie 2FA: Porovnanie SMS, autentifikačných aplikácií a hardvérových kľúčov

08 september 2025

4 min na čítanie

Prečo je 2FA stále dôležitá – a prečo je výber správnej metódy kľúčový

Dvojfaktorová autentizácia (2FA) zostáva jedným z najúčinnejších spôsobov ochrany online účtov. Nie všetky metódy 2FA však ponúkajú rovnakú úroveň ochrany. Overovanie prostredníctvom SMS je široko používané kvôli svojej pohodlnosti, ale má vážne slabiny. Aplikácie na overovanie sú vo všeobecnosti bezpečnejšie, ale nie sú bez rizika. Na vrchole bezpečnostného spektra sú hardvérové bezpečnostné kľúče – v súčasnosti najspoľahlivejšia dostupná možnosť.

V tomto článku rozoberieme, ako fungujú rôzne metódy 2FA, ich silné a slabé stránky a ktorá z nich je najvhodnejšia pre vaše konkrétne potreby.

Ako funguje SMS 2FA a kde má svoje nedostatky

Dvojfaktorová autentizácia prostredníctvom SMS funguje tak, že po zadaní hesla vám na vaše telefónne číslo príde jednorazový kód. Tento kód potom zadáte na overenie svojej identity.

Hoci je SMS jednoduchá a dostupná, nebola nikdy navrhnutá s ohľadom na bezpečnosť. Správy sa odosielajú cez nezašifrované kanály, čo ich robí zraniteľnými voči zachyteniu. Ešte horšie je, že SMS 2FA je náchylná na útoky typu SIM-swapping. Tento typ útoku spočíva v tom, že presvedčíte svojho mobilného operátora, aby preniesol vaše číslo na SIM kartu, ktorú kontroluje, čím efektívne prevezme kontrolu nad vašimi správami a hovormi.

Príklady z reálneho sveta poukazujú na nebezpečenstvo: V roku 2018 viedol útok typu SIM-swapping k odcudzeniu 24 miliónov dolárov od investora do kryptomien. V roku 2019 bol účet vtedajšieho generálneho riaditeľa Twitteru Jacka Dorseya kompromitovaný podobným útokom.

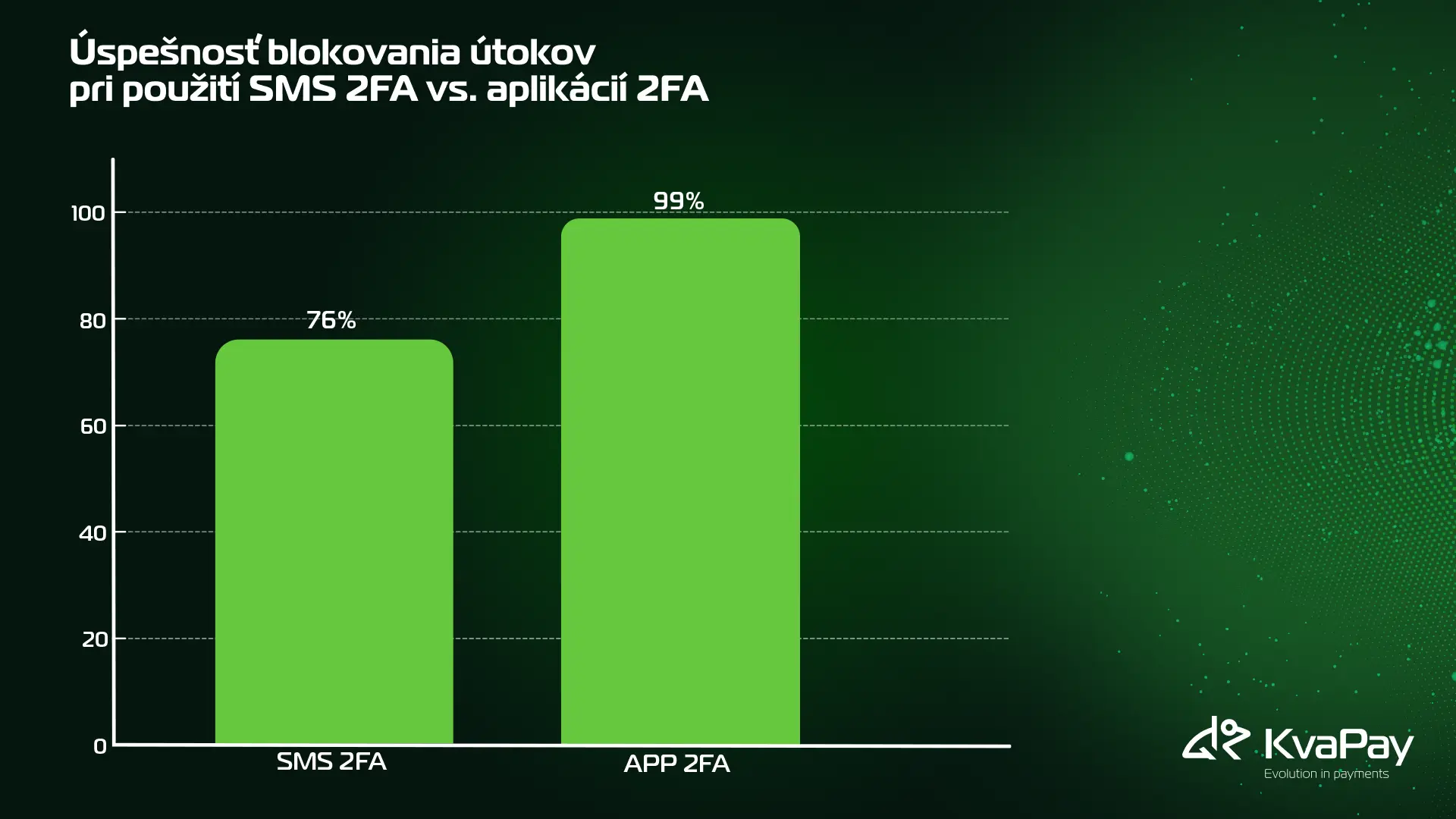

Napriek týmto rizikám môže SMS 2FA stále zastaviť väčšinu automatizovaných útokov – podľa spoločnosti Forrester asi 76 %. To však znamená, že takmer štvrtina hrozieb zostáva nezabezpečená.

Stojí za zmienku, že v spoločnosti KvaPay sa overovanie prostredníctvom SMS používa len na základné kontroly identity. Nie na podpisovanie alebo citlivé transakcie, ktoré sa spoliehajú na silnejšie metódy.

Ako fungujú autentifikačné aplikácie a na čo si treba dávať pozor

Aplikácie na overovanie generujú jednorazové heslá založené na čase (TOTP) pomocou zdieľaného tajného kľúča a hodín vášho zariadenia. Po spárovaní s účtom (zvyčajne naskenovaním QR kódu) aplikácia generuje každých 30 sekúnd rotujúce kódy, ktoré na svoju činnosť nevyžadujú sieťové pripojenie.

Táto metóda rieši mnohé slabé stránky SMS:

- Žiadne riziko prenosu: Kódy sa generujú lokálne.

- Žiadna závislosť od SIM karty: Vaše telefónne číslo nehrá žiadnu úlohu.

- Krátka životnosť: Kódy rýchlo vypršia, čím sa znižuje priestor pre útoky.

- Funkčnosť offline: Kódy fungujú bez mobilného pripojenia alebo Wi-Fi.

TOTP však nie je imúnny voči kompromitácii. Ak útočník získa prístup k pôvodnému QR kódu (počas nastavovania), zdieľanému tajnému kľúču používanému na generovanie kódov alebo priamo kompromituje vaše zariadenie, môže sám generovať platné kódy 2FA – úplne obíde ochranu aplikácie. To je obzvlášť nebezpečné v prípadoch, keď používatelia zálohujú QR kódy nezabezpečene alebo ukladajú snímky obrazovky v cloudových službách.

Okrem toho zraniteľnosti na strane servera, ako je cross-site scripting (XSS), SQL injection alebo zle zabezpečené API, môžu viesť k tomu, že útočníci získajú tajné kľúče alebo tokeny relácie. Tieto hrozby na strane backendu sa často prehliadajú, ale môžu spôsobiť, že aj ochrana založená na TOTP bude neúčinná.

Napriek týmto výhradám autentifikačné aplikácie vo väčšine prípadov stále ponúkajú lepšiu ochranu ako SMS. V štúdii spoločnosti Microsoft autentifikátory v zariadeniach zablokovali:

- 100 % automatizovaných botov

- 99 % hromadných phishingových útokov

- 90 % cielených útokov

Zlatý štandard: hardvérové bezpečnostné kľúče

Hoci autentifikačné aplikácie predstavujú významný pokrok oproti SMS, hardvérové bezpečnostné kľúče ponúkajú ešte silnejšiu ochranu. Tieto fyzické zariadenia (ako napríklad YubiKeys) sa pripájajú k počítaču alebo sa pripájajú prostredníctvom NFC a nemožno ich zachytiť, klonovať ani phishingovať.

Na rozdiel od TOTP, ktoré je náchylné na únik zdieľaných tajných informácií, hardvérové kľúče používajú kryptografiu s verejným kľúčom a neprezrádzajú žiadne citlivé údaje. Ani v prípade krádeže zariadenia. Často tiež vyžadujú fyzické ťuknutie alebo dotyk, čím pridávajú ďalšiu vrstvu overovania založeného na zámere.

Ich hlavné nevýhody? Stoja peniaze, môžu sa stratiť a zatiaľ nie sú podporované všetkými platformami. Ale pre kritické účty, najmä finančné, cloudové a administratívne nástroje, sú hardvérové kľúče najlepšou dostupnou ochranou.

Ktorú metódu 2FA by ste mali používať?

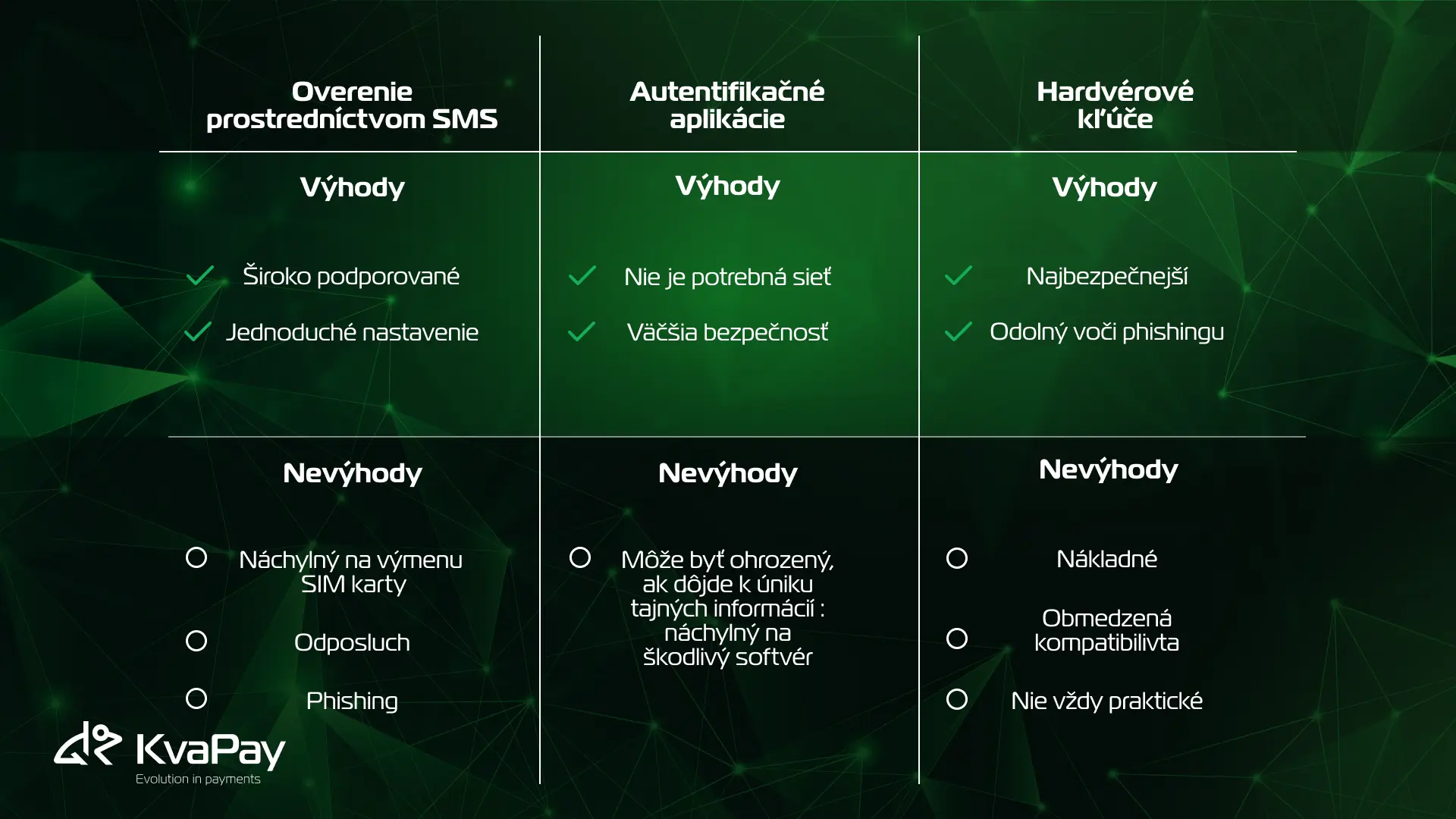

Tu je stručný prehľad výhod a nevýhod:

Premeňte túto tabuľku na pevný vizuál.

Pre väčšinu používateľov je najlepším riešením kombinácia autentifikačných aplikácií a hardvérových kľúčov. Autentifikačné aplikácie používajte pre bežné účty a hardvérové kľúče si nechajte pre kritické prihlásenia. Pokiaľ je to možné, vyhýbajte sa SMS 2FA alebo ju používajte len ako záložnú možnosť.

Bezpečnosť nie je nikdy absolútna, ale vaše obranné mechanizmy by sa mali vyvíjať spolu s hrozbami. Hoci SMS 2FA stále ponúka základnú ochranu, moderné techniky útokov ju čoraz viac prekonávajú. Aplikácie na overovanie poskytujú silný kompromis – ak sú implementované opatrne. A pre tých, ktorí hľadajú maximálnu bezpečnosť, hardvérové kľúče zostávajú zlatým štandardom.

V KvaPay dôrazne odporúčame používateľom, aby povolili 2FA a zvážili hardvérové možnosti pre citlivé transakcie. Vaša digitálna identita je len taká bezpečná, ako metódy, ktoré používate na jej ochranu.

Tags:

Share: