Pochopení dvoufázového ověřování (2FA): Srovnání SMS, autentifikačních aplikací a hardwarových klíčů

08 září 2025

4 min na čítanie

Proč je 2FA stále důležité a proč je výběr správné metody zásadní

Dvoufázové ověřování (2FA) je i nadále jedním z nejúčinnějších způsobů, jak chránit online účty. Ne všechny metody 2FA však poskytují stejnou úroveň zabezpečení. Ověřování pomocí SMS je široce rozšířené díky své pohodlnosti, ale zároveň má vážné bezpečnostní nedostatky. Autentifikační aplikace jsou obecně bezpečnější, ale ani ty nejsou bez rizika. Na samotném vrcholu bezpečnostního spektra stojí hardwarové bezpečnostní klíče. Aktuálně se jedná o nejspolehlivější dostupnou možnost.

V tomto článku si rozebereme, jak jednotlivé metody 2FA fungují, jaké mají výhody a nevýhody a která z nich je pro vaše konkrétní potřeby nejvhodnější.

Jak funguje SMS 2FA a kde má své slabiny

Dvoufázové ověřování pomocí SMS funguje tak, že po zadání hesla vám na telefonní číslo dorazí jednorázový kód. Tento kód pak zadáte pro ověření své identity.

Ačkoli je tato metoda jednoduchá a dostupná, SMS nebyly nikdy navrženy s ohledem na bezpečnost. Zprávy jsou odesílány přes nešifrované kanály, což je činí zranitelnými vůči odposlechu. Ještě horší je, že SMS 2FA je náchylné k útokům zvaným SIM swapping. Při tomto typu útoku útočník přesvědčí mobilního operátora, aby převedl vaše číslo na SIM kartu, kterou ovládá. Tím získá kontrolu nad vašimi zprávami a hovory.

Skutečné případy ukazují, jak nebezpečné to může být: v roce 2018 vedl SIM-swapping útok ke krádeži 24 milionů dolarů od investora do kryptoměn. V roce 2019 byl podobným útokem kompromitován účet tehdejšího ředitele Twitteru Jacka Dorseyho.

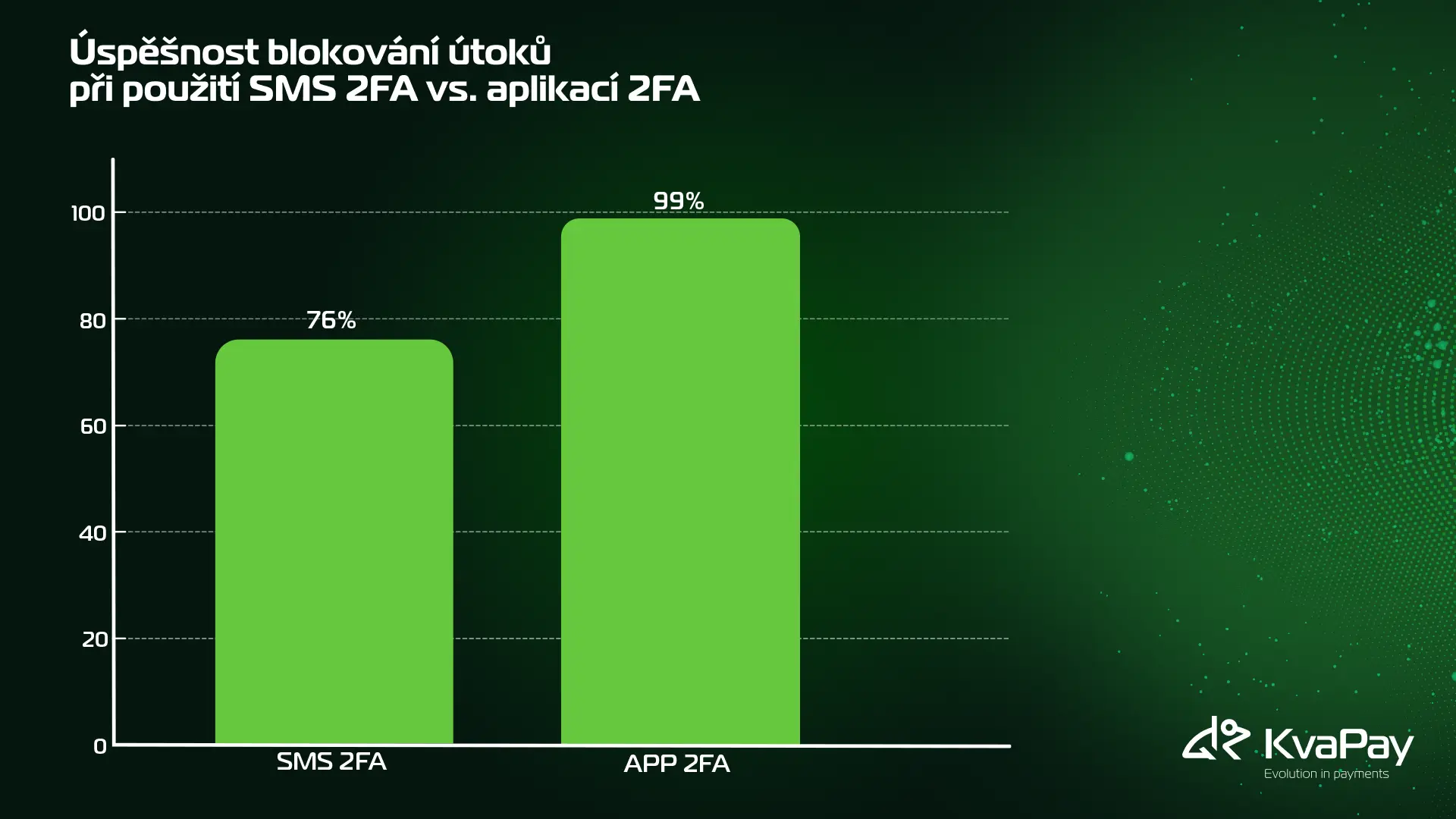

Navzdory těmto rizikům dokáže SMS 2FA zastavit většinu automatizovaných útoků. Podle společnosti Forrester přibližně 76 %. To ale znamená, že téměř čtvrtina hrozeb zůstává neřešena.

Za zmínku také stojí, že u nás v KvaPay se ověřování pomocí SMS používá pouze pro základní identifikační kontrolu. Ne pro podepisování ani citlivé transakce, které jsou chráněny silnějšími metodami.

Jak fungují autentifikační aplikace a na co si dát pozor

Autentifikační aplikace generují jednorázové časově omezené kódy (TOTP) pomocí sdíleného tajného klíče a interních hodin zařízení. Po spárování s účtem (obvykle naskenováním QR kódu) aplikace každých 30 sekund vytváří nový kód, a to i bez připojení k síti.

Tato metoda řeší mnoho slabin SMS ověřování:

- Žádné riziko přenosu: Kódy se generují lokálně.

- Nezávislost na SIM kartě: Telefonní číslo nehraje roli.

- Krátká životnost kódů: Kódy rychle expirují, což zkracuje časové okno pro útok.

- Offline funkčnost: Kódy fungují i bez mobilních dat nebo Wi-Fi.

TOTP ovšem není zcela neproniknutelné. Pokud útočník získá přístup k původnímu QR kódu (např. při nastavování), ke sdílenému tajnému klíči, nebo přímo kompromituje vaše zařízení, může si sám generovat platné 2FA kódy. Můe tak tím ochranu úplně obejít. Zvláště rizikové jsou případy, kdy uživatelé zálohují QR kódy nezabezpečeným způsobem nebo si ukládají screenshoty do cloudových služeb.

Další hrozbu představují zranitelnosti na straně serveru, jako je cross-site scripting (XSS), SQL injection nebo špatně zabezpečená API. Tyto chyby mohou útočníkům umožnit získání tajných klíčů nebo tokenů relace – a tím obejít i TOTP ochranu. Tato rizika se často podceňují, ale mohou zabezpečení zcela vyřadit z provozu.

Navzdory těmto rizikům poskytují autentifikační aplikace ve většině případů vyšší úroveň ochrany než SMS. Podle studie společnosti Microsoft dokázaly autentifikátory v zařízení zablokovat:

- 100 % automatizovaných botů

- 99 % hromadných phishingových útoků

- 90 % cílených útoků

Zlatý standard: Hardwarové bezpečnostní klíče

Zatímco autentifikační aplikace představují výrazný posun oproti SMS, hardwarové bezpečnostní klíče nabízejí ještě silnější ochranu. Tyto fyzické zařízení (např. YubiKey) se připojují k počítači přes USB nebo bezdrátově přes NFC a nelze je odposlechnout, zkopírovat ani zneužít phishingem.

Na rozdíl od TOTP, které je zranitelné únikem sdíleného tajného klíče, využívají hardwarové klíče asymetrické šifrování (public-key cryptography) a žádné citlivé údaje nevystavují. Dokonce ani v případě krádeže zařízení. Často také vyžadují fyzické potvrzení (např. dotyk), čímž přidávají další úroveň ověření na základě úmyslu uživatele.

Nevýhody?

- Stojí peníze

- Můžou se ztratit

- Zatím nejsou podporovány na všech platformách

Přesto jsou pro kritické účty, zejména tedy finanční, cloudové a administrativní, hardwarové klíče nejlepší dostupnou obranou.

Kterou metodu 2FA byste měli použít?

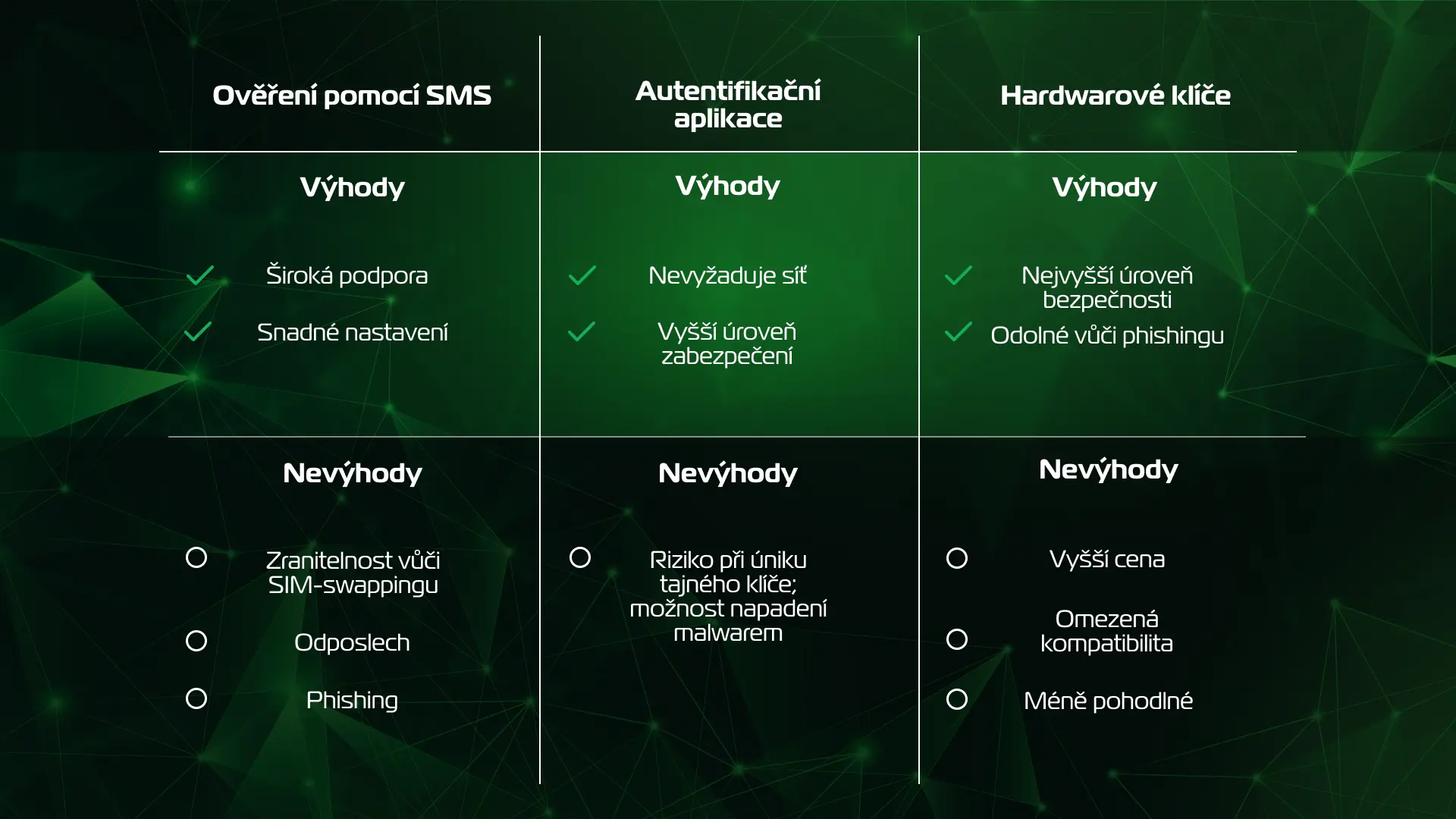

Zde je stručné shrnutí výhod a nevýhod jednotlivých metod:

Pro většinu uživatelů je ideálním řešením kombinace autentifikačních aplikací a hardwarových klíčů.

Používejte autentifikační aplikace pro každodenní účty a hardwarové klíče si ponechte pro důležitá přihlášení.

Ověřování pomocí SMS se pokud možno vyhněte nebo jej používejte pouze jako záložní možnost.

Tags:

Share: