Zrozumienie uwierzytelniania dwuskładnikowego (2FA): Porównanie SMS-ów, aplikacji uwierzytelniających i kluczy sprzętowych

08 września 2025

5 min na przeczytanie

Dlaczego uwierzytelnianie dwuskładnikowe nadal ma znaczenie i jak wybrać odpowiednią metodę

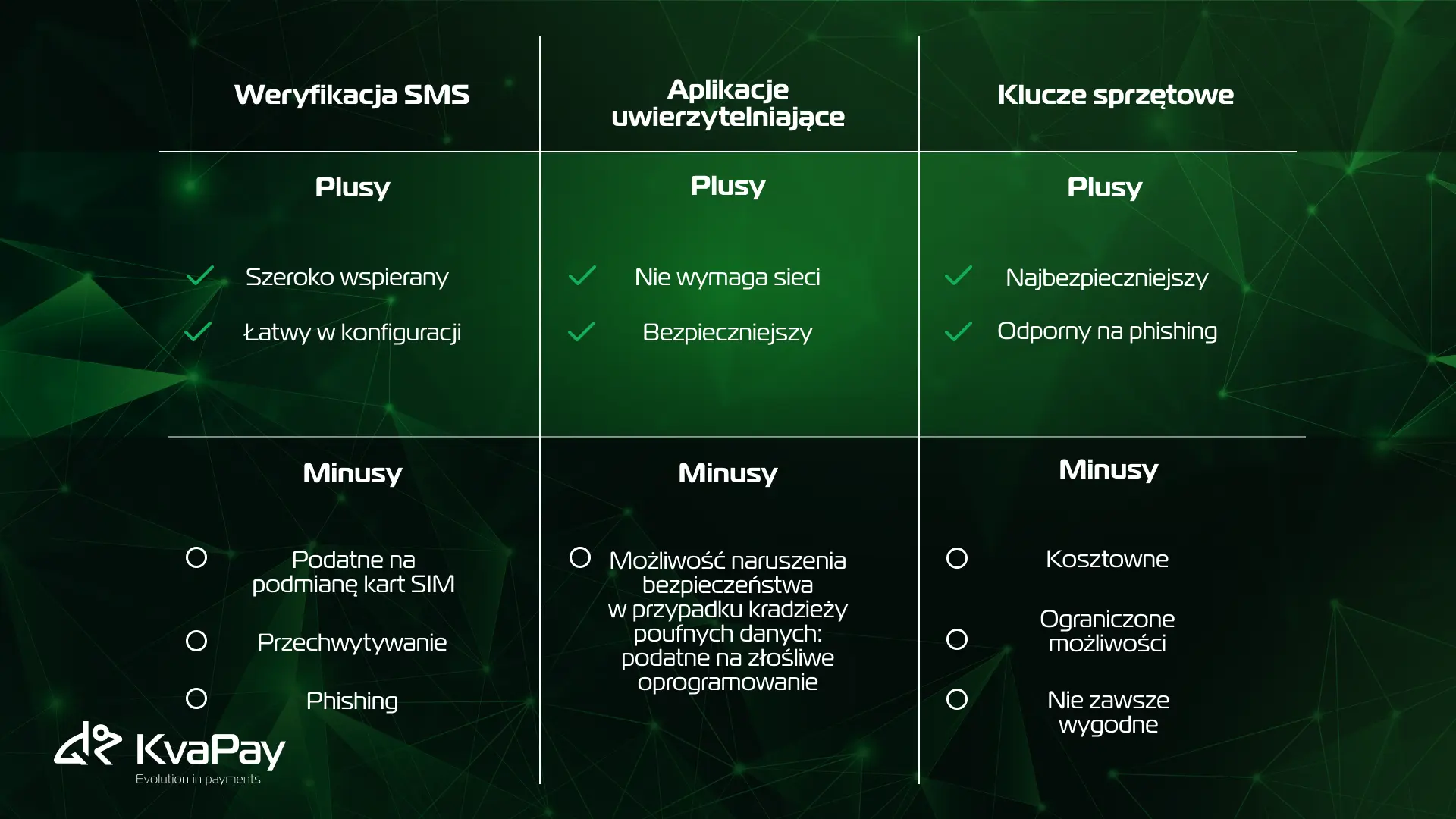

Uwierzytelnianie dwuskładnikowe (2FA) nadal jest jednym z najskuteczniejszych narzędzi do zabezpieczania kont online. Jednak nie wszystkie metody 2FA są sobie równe. Kody SMS są popularne ze względu na swoją prostotę, ale wiążą się z poważnymi lukami w zabezpieczeniach. Aplikacje uwierzytelniające oferują silniejszą ochronę, ale nie są całkowicie niezawodne. Najwyższy poziom bezpieczeństwa zapewniają klucze sprzętowe – uważane za złoty standard w ochronie tożsamości cyfrowych.

W tym artykule przyjrzymy się działaniu każdej metody 2FA, rozważymy ich zalety i wady oraz pomożemy Ci wybrać opcję najlepiej odpowiadającą Twoim potrzebom w zakresie bezpieczeństwa.

Jak działa uwierzytelnianie dwuskładnikowe SMS-em i gdzie zawodzi

Uwierzytelnianie dwuskładnikowe (2FA) oparte na SMS-ach polega na wysłaniu jednorazowego kodu na telefon po podaniu hasła. Kod ten jest następnie wprowadzany w celu potwierdzenia tożsamości.

Chociaż ta metoda jest prosta i powszechnie dostępna, SMS-y nigdy nie zostały zaprojektowane z myślą o bezpieczeństwie. Wiadomości są przesyłane kanałami niezaszyfrowanymi, co czyni je podatnymi na przechwycenie. Jeszcze bardziej niepokojące jest ryzyko ataków typu SIM-swapping — polegających na tym, że atakujący oszukuje operatora komórkowego, aby przeniósł numer użytkownika na kontrolowaną przez niego kartę SIM. Pozwala mu to przechwytywać połączenia i wiadomości, w tym kody 2FA.

Incydenty z życia wzięte ilustrują to zagrożenie. W 2018 roku atak typu SIM-swapping doprowadził do kradzieży 24 milionów dolarów od inwestora kryptowalutowego. W 2019 roku konto prezesa Twittera, Jacka Dorseya, zostało naruszone w ten sam sposób.

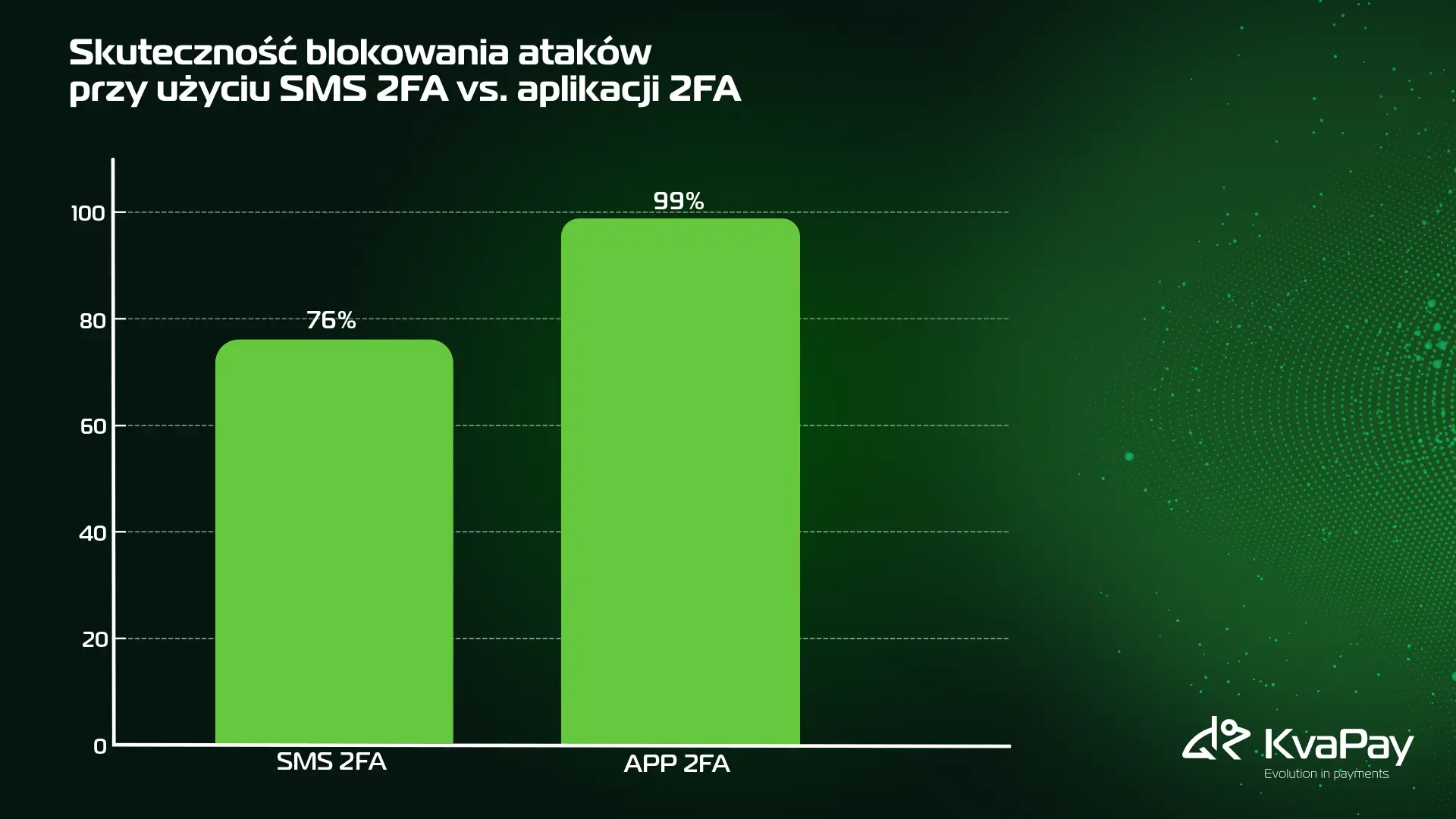

Pomimo swoich luk w zabezpieczeniach, SMS 2FA nadal blokuje około 76% zautomatyzowanych ataków, według Forrestera. Mimo to, prawie jedna czwarta zagrożeń pozostaje nienaruszona.

W KvaPay używamy weryfikacji SMS tylko do podstawowej weryfikacji tożsamości, a nie do podpisywania ani transakcji poufnych, które wymagają bardziej zaawansowanych metod bezpieczeństwa.

Jak działają aplikacje uwierzytelniające i na co zwrócić uwagę

Aplikacje uwierzytelniające generują jednorazowe hasła czasowe (TOTP) przy użyciu współdzielonego klucza tajnego i czasu urządzenia. Po połączeniu z kontem — zazwyczaj poprzez zeskanowanie kodu QR — aplikacja generuje nowy kod co 30 sekund, co działa nawet bez połączenia z internetem.

Ta metoda eliminuje wiele słabości weryfikacji SMS:

- Brak ryzyka transmisji: Kody są generowane lokalnie na urządzeniu.

- Niezależność od karty SIM: Numer telefonu nie ma znaczenia.

- Krótki okres ważności: Kody szybko wygasają, minimalizując czas ataku.

- Możliwość pracy offline: Nie jest wymagane połączenie komórkowe ani Wi-Fi.

Chociaż TOTP (Time-Based One-Time Password) oferuje silną warstwę zabezpieczeń, nie jest odporne na ataki. Jeśli atakujący uzyska oryginalny kod QR podczas konfiguracji, dostęp do współdzielonego klucza tajnego używanego do generowania kodów lub bezpośrednio naruszy bezpieczeństwo urządzenia użytkownika, może samodzielnie wygenerować prawidłowe kody 2FA – skutecznie omijając zabezpieczenia aplikacji. Ryzyko to wzrasta, gdy użytkownicy nieumiejętnie tworzą kopie zapasowe kodów QR lub przechowują zrzuty ekranu w usługach chmurowych.

Co więcej, luki po stronie serwera – takie jak ataki typu cross-site scripting (XSS), ataki SQL injection czy słabo zabezpieczone interfejsy API – mogą umożliwić atakującym wydobycie kluczy tajnych lub tokenów sesji. Te zagrożenia backendowe są często pomijane, ale mogą całkowicie podważyć nawet uwierzytelnianie oparte na TOTP.

Mimo to aplikacje uwierzytelniające pozostają znacznie bezpieczniejsze niż uwierzytelnianie oparte na SMS-ach. Według badania Microsoftu, uwierzytelniacze na urządzeniach skutecznie zablokowały:

- 100% zautomatyzowanych botów

- 99% masowych ataków phishingowych

- 90% ataków ukierunkowanych

Złoty standard: sprzętowe klucze bezpieczeństwa

Chociaż aplikacje uwierzytelniające oferują znaczną poprawę bezpieczeństwa w porównaniu z SMS-ami, sprzętowe klucze bezpieczeństwa zapewniają jeszcze wyższy poziom ochrony. Te urządzenia fizyczne – takie jak YubiKeys – łączą się przez USB lub NFC i są odporne na przechwycenie, klonowanie i phishing.

W przeciwieństwie do kodów TOTP, które opierają się na współdzielonych sekretach, które mogą zostać ujawnione, klucze sprzętowe wykorzystują kryptografię klucza publicznego i nigdy nie ujawniają poufnych danych – nawet w przypadku kradzieży samego urządzenia. Wiele z nich wymaga również fizycznego dotknięcia, co dodaje dodatkową warstwę celowej interakcji użytkownika.

Główne wady? Mają swoją cenę, można je zgubić i nie są jeszcze kompatybilne z każdą platformą. Mimo to, w przypadku zabezpieczania kluczowych kont – takich jak usługi finansowe, infrastruktura chmurowa i narzędzia administracyjne – klucze sprzętowe pozostają najsolidniejszą dostępną metodą ochrony.

Którą metodę 2FA powinieneś wybrać?

Oto krótkie podsumowanie plusów i minusów:

Przekształć ten arkusz w ładną, solidną wizualizację

Dla większości użytkowników idealna konfiguracja łączy aplikacje uwierzytelniające i sprzętowe klucze bezpieczeństwa. Używaj aplikacji uwierzytelniających do codziennego logowania i rezerwuj klucze sprzętowe dla kont wysokiego ryzyka lub wrażliwych. Unikaj uwierzytelniania dwuskładnikowego opartego na SMS-ach, gdy tylko jest to możliwe, lub stosuj je tylko w ostateczności.

Bezpieczeństwo nigdy nie jest absolutne, ale Twoje zabezpieczenia powinny ewoluować wraz z pojawiającymi się zagrożeniami. Chociaż uwierzytelnianie dwuskładnikowe (2FA) za pomocą SMS-ów nadal oferuje podstawową warstwę ochrony, jest coraz bardziej podatne na nowoczesne metody ataków. Aplikacje uwierzytelniające zapewniają dobrą równowagę między wygodą a bezpieczeństwem — pod warunkiem prawidłowej implementacji. Dla maksymalnej ochrony klucze sprzętowe pozostają złotym standardem.

W KvaPay zdecydowanie zalecamy włączenie uwierzytelniania dwuskładnikowego (2FA) i rozważenie opcji sprzętowych w przypadku transakcji o kluczowym znaczeniu. Twoja tożsamość cyfrowa jest bezpieczna tylko wtedy, gdy narzędzia, których używasz do jej ochrony, są bezpieczne.

Tags:

Share: