A kétfaktoros hitelesítés (2FA) megértése: SMS, hitelesítő alkalmazások és hardverkulcsok összehasonlítása

08 szeptember 2025

5 perc olvasási idő

Miért fontos még mindig a kétfaktoros hitelesítés, és hogyan válasszuk ki a megfelelő módszert

A kétfaktoros hitelesítés (2FA) továbbra is az egyik leghatékonyabb eszköz az online fiókok védelmére. Azonban nem minden 2FA módszer egyforma. Az SMS-kódok népszerűek egyszerűségük miatt, de jelentős biztonsági résekkel járnak. A hitelesítő alkalmazások erősebb védelmet nyújtanak, de nem teljesen bolondbiztosak. A hardverkulcsok – amelyeket a digitális identitások védelmének aranystandardjának tekintenek – a legmagasabb szintű biztonságot nyújtják.

Ebben a cikkben megvizsgáljuk, hogyan működik az egyes 2FA módszerek, mérlegeljük azok előnyeit és hátrányait, és segítünk kiválasztani a biztonsági igényeinek leginkább megfelelő lehetőséget.

Hogyan működik az SMS kétfaktoros hitelesítés, és hol vall kudarcot

Az SMS-alapú kétfaktoros hitelesítés (2FA) egy egyszer használatos kód küldését jelenti a telefonra a jelszó megadása után. Ezt a kódot ezután beírja a személyazonosság megerősítésére.

Bár ez a módszer egyszerű és széles körben elérhető, az SMS-t soha nem a biztonság szem előtt tartásával tervezték. Az üzenetek titkosítatlan csatornákon keresztül továbbítódnak, így sebezhetővé válnak a lehallgatással szemben. Még aggasztóbb a SIM-csere támadások kockázata – amelyek során egy támadó ráveszi a mobilszolgáltatót, hogy a felhasználó számát az általa ellenőrzött SIM-kártyára vigye át. Ez lehetővé teszi számukra a hívások és üzenetek, beleértve a 2FA kódokat is, lehallgatását.

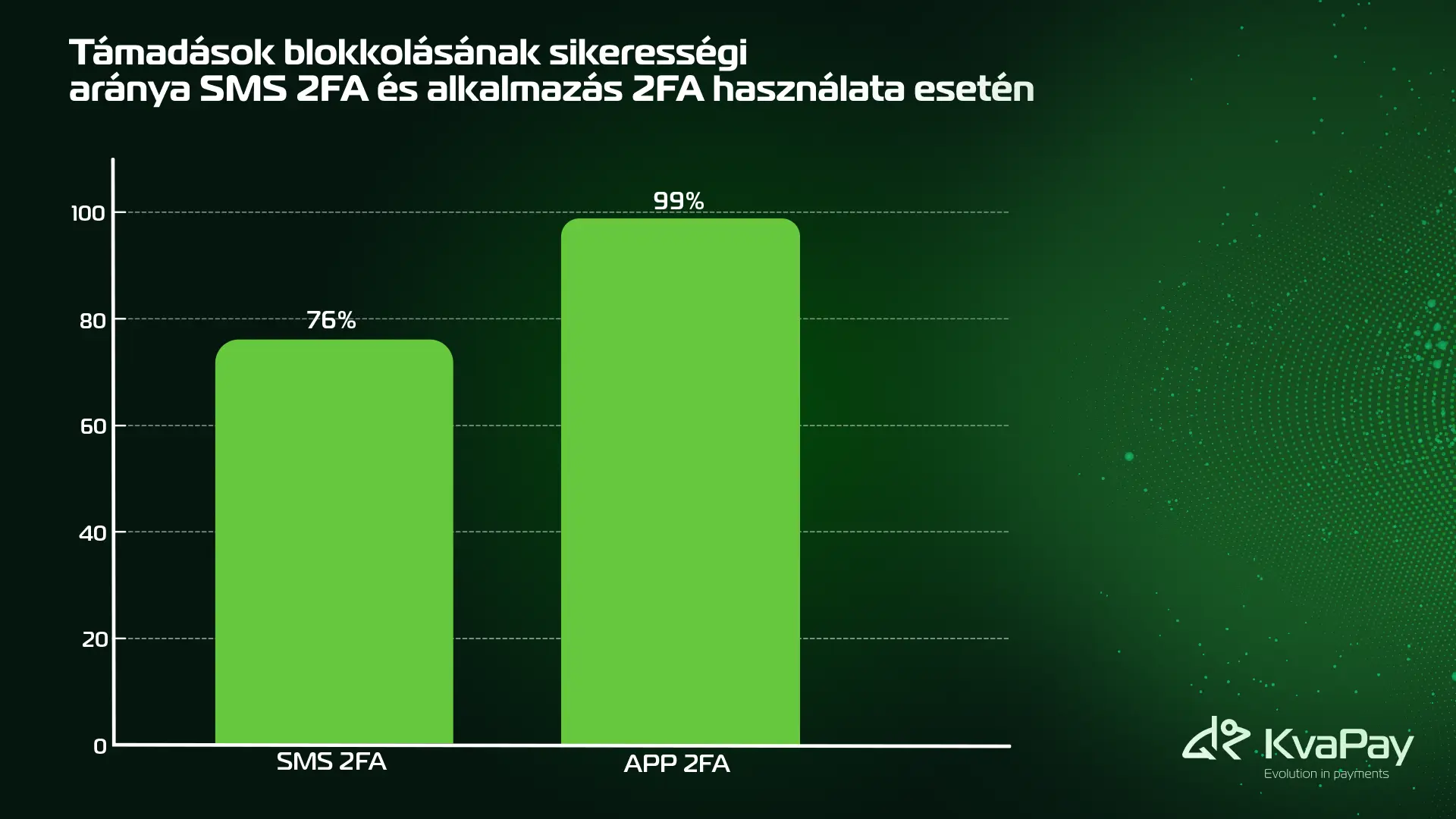

Valós esetek illusztrálják ezt a fenyegetést. 2018-ban egy SIM-csere támadás 24 millió dollár ellopásához vezetett egy kriptovaluta-befektetőtől. 2019-ben Jack Dorsey, a Twitter vezérigazgatójának fiókját is hasonló módon feltörték. A sebezhetőségei ellenére az SMS 2FA továbbra is blokkolja az automatizált támadások mintegy 76%-át a Forrester szerint. A fenyegetések közel negyede azonban érintetlen marad.

A KvaPay-nél az SMS-hitelesítést csak az alapvető személyazonosság-ellenőrzéshez használjuk, aláíráshoz vagy érzékeny tranzakciókhoz nem, amelyek fejlettebb biztonsági módszereket igényelnek.

Hogyan működnek a hitelesítő alkalmazások, és mire kell figyelni

A hitelesítő alkalmazások időalapú egyszer használatos jelszavakat (TOTP) generálnak egy megosztott titkos kulcs és az eszköz ideje alapján. Miután csatlakozott egy fiókhoz – általában egy QR-kód beolvasásával –, az alkalmazás 30 másodpercenként új kódot generál, ami internetkapcsolat nélkül is működik.

Ez a módszer az SMS-hitelesítés számos gyengeségét kiküszöböli:

- Nincs átviteli kockázat: A kódok helyben, az eszközön generálódnak.

- SIM-független: A telefonszám nem releváns.

- Rövid érvényességi idő: A kódok gyorsan lejárnak, minimalizálva a támadási időt.

- Offline működés: Nincs szükség mobil- vagy Wi-Fi-kapcsolatra.

Bár a TOTP (Time-Based One-Time Password) erős biztonsági réteget kínál, nem immunis a támadásokkal szemben. Ha egy támadó a beállítás során megszerzi az eredeti QR-kódot, hozzáfér a kódok generálásához használt megosztott titkos kódhoz, vagy közvetlenül feltöri a felhasználó eszközét, akkor maga generálhat érvényes 2FA kódokat – hatékonyan megkerülve az alkalmazás biztonságát. Ez a kockázat akkor növekszik, ha a felhasználók nem megfelelő módon készítenek biztonsági másolatot a QR-kódokról, vagy képernyőképeket tárolnak felhőszolgáltatásokban.

Továbbá a szerveroldali sebezhetőségek – például a webhelyközi szkriptelés (XSS) támadások, az SQL-befecskendezési támadások vagy a rosszul biztosított API-k – lehetővé tehetik a támadók számára, hogy titkos kódokat vagy munkamenet-tokeneket kinyerjenek. Ezeket a háttérbeli fenyegetéseket gyakran figyelmen kívül hagyják, de teljesen alááshatják még a TOTP-alapú hitelesítést is.

Ennek ellenére a hitelesítő alkalmazások továbbra is jelentősen biztonságosabbak, mint az SMS-alapú hitelesítés. A Microsoft kutatása szerint az eszközhitelesítők sikeresen blokkolták a következőket:

- Az automatizált botok 100%-a

- A tömeges adathalász támadások 99%-a

- A célzott támadások 90%-a

Az aranystandard: Hardveres biztonsági kulcsok

Míg a hitelesítési alkalmazások jelentős biztonsági fejlesztéseket kínálnak az SMS-hez képest, a hardveres biztonsági kulcsok még magasabb szintű védelmet nyújtanak. Ezek a fizikai eszközök – mint például a YubiKeys – USB-n vagy NFC-n keresztül csatlakoznak, és ellenállnak az elfogásnak, a klónozásnak és az adathalászatnak.

A TOTP-kódokkal ellentétben, amelyek a felfedhető megosztott titkokra támaszkodnak, a hardveres kulcsok nyilvános kulcsú titkosítást használnak, és soha nem fednek fel érzékeny adatokat – még akkor sem, ha magát az eszközt ellopják. Sokuk fizikai érintést is igényel, ami egy további réteget ad a szándékos felhasználói interakcióhoz.

A fő hátrányok? Árral járnak, elveszhetnek, és még nem kompatibilisek minden platformmal. Mindazonáltal a kritikus fiókok – például a pénzügyi szolgáltatások, a felhőinfrastruktúra és az adminisztratív eszközök – védelme érdekében a hardveres kulcsok továbbra is a legrobusztusabb elérhető biztonsági módszert jelentik.

Melyik 2FA módszert válassza?

Íme egy rövid összefoglaló az előnyökről és hátrányokról:

Alakítsa át ezt a táblázatot egy gyönyörű, robusztus vizualizációvá

A legtöbb felhasználó számára az ideális beállítás a hitelesítő alkalmazások és a hardveres biztonsági kulcsok kombinációja. Használjon hitelesítő alkalmazásokat a napi bejelentkezésekhez, és a hardveres kulcsokat tartsa fenn a magas kockázatú vagy érzékeny fiókokhoz. Kerülje az SMS-alapú kétfaktoros hitelesítést, amikor csak lehetséges, vagy csak végső megoldásként használja.

A biztonság soha nem abszolút, de a védelemnek a felmerülő fenyegetésekkel együtt kell fejlődnie. Bár az SMS-alapú kétfaktoros hitelesítés (2FA) továbbra is alapvető védelmi réteget kínál, egyre sebezhetőbb a modern támadási módszerekkel szemben. A hitelesítő alkalmazások jó egyensúlyt kínálnak a kényelem és a biztonság között – ha helyesen alkalmazzák. A maximális védelem érdekében a hardveres kulcsok továbbra is az aranystandard.

A KvaPay-nél határozottan javasoljuk a kétfaktoros hitelesítés (2FA) engedélyezését, és a kritikus tranzakciókhoz fontolja meg a hardveres lehetőségeket. Digitális identitása csak akkor biztonságos, ha a védelmére használt eszközök biztonságosak.